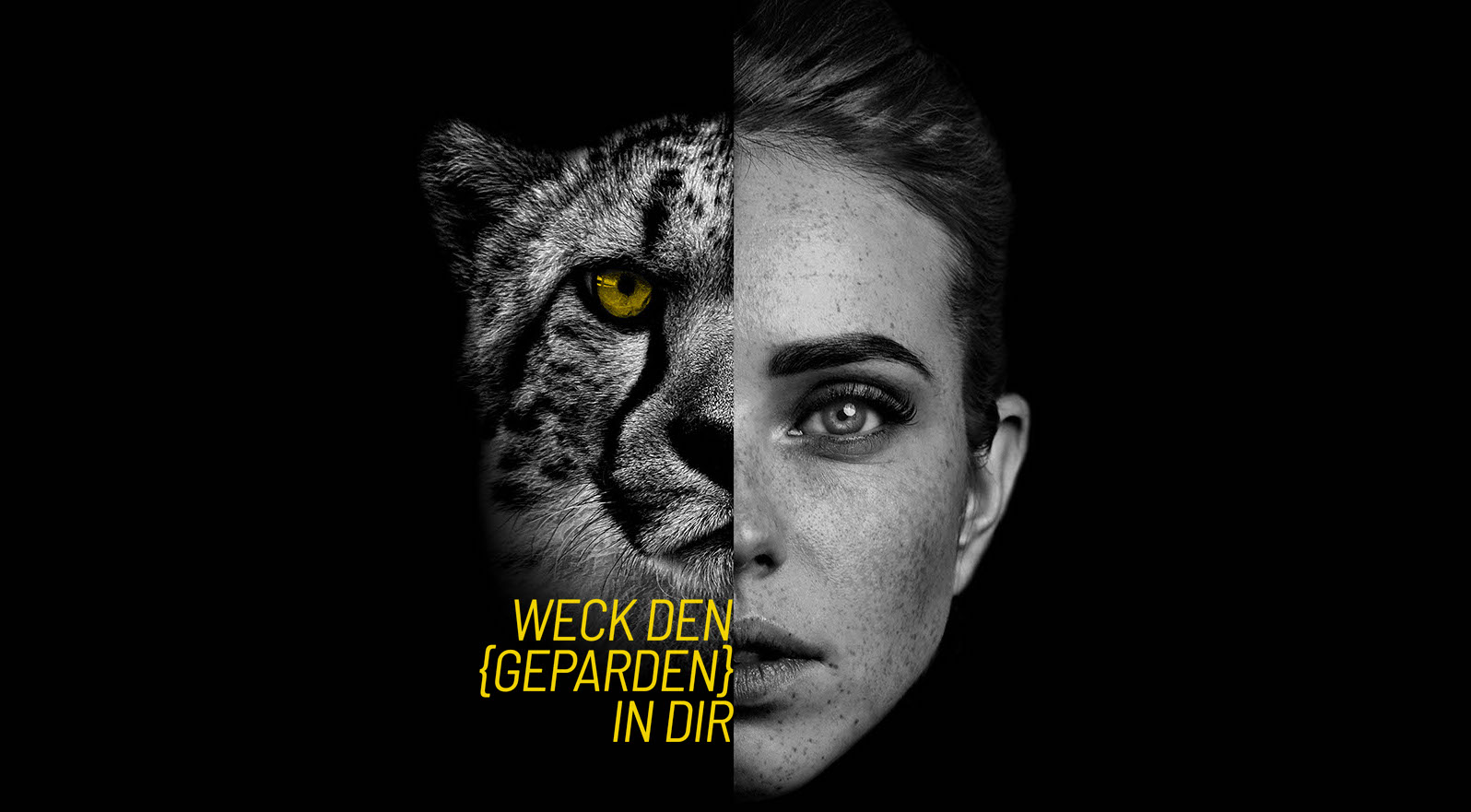

Lieber zukünftiger Developer-Gepard! Als Software-Developer*in ist es ja zu einfach, einfach nur ein Bewerbungs-Formular auszufüllen. Wir suchen DICH, wenn du deine Komfortzone verlassen und unser Rudel verstärken willst.

Deshalb haben wir drei Challenges für dich - wähle eine Challenge aus und bewirb dich bei uns.

Challenge 1 - Einsteigerchallenge

Schick uns deine Bewerbung mittels REST-Call. Hier ein paar Infos für dich die nützlich sein könnten:

==== Success Response

[

{

"id": 1,

"question": "..."

}

]{

"jobId": "<JobId der Website>",

"firstName": "<Vorname>",

"lastName": "<Nachname>",

"email": "<E-Mail Adresse>",

"answer": "<Antwort der Challenge>",

"source": "<Woher hast du von uns erfahren; siehe Source.java",

"messageToGepardec": "<Was kann dein Beitrag zur Umsetzung der Vision von gepardec sein?>",

"otherSource": "<Wenn Source auf EMPFEHLUNG oder SONSTIGES gesetzt ist, dann hier Details angeben>",

"title": "<Titel vorangestellt (optional)>",

"phone": "<Telefonnummer (optional)>",

"linkedInLink": "<LinkedIn Profil URL (optional)>",

"xingLink": "<Xing Profil URL (optional)>",

"cv": "<Lebenslauf in Base64 encodiert>"

}Wir freuen uns schon auf deinen REST-Call!

Challenge 2 - Broken Project Challenge für Developer

Diese Challenge ist schon etwas herausfordernder. In unserem Projekt haben sich einige Fehler eingeschlichen - kannst du sie alle finden?

Hol dir den 'brokenproject' Branch dieses Repositories und stell' dich der Herausforderung. Genauere Angaben findest du in der Beschreibung des Branches.

Challenge 3 - Securitychallenge für Developer

Passwörter knacken, SQL Injections und noch vieles mehr wartet auf dich bei der Securitychallenge!

Nähere Infos findest du hier:

Viel Spaß!

Wichtig für uns: Was kann dein Beitrag zur Umsetzung der Vision von Gepardec sein? Bitte beantworte das in der "messageToGepardec".

LG die Geparden!

Deine abgesendeten Daten werden nur zum Zweck der Bearbeitung deiner Bewerbung verarbeitet. Weitere Informationen findest du in unserer Datenschutzerklärung.

Wenn du uns zu technischen Fragen kontaktieren willst, check unsere Support Seite.

Sensitive configurations have been externalized and must be added before starting the development.

Place the following configuration file in the /config directory additionally to a truststore.jks which holds personio related trusted certificates.

.application.properties

quarkus:

log:

console:

enable: true

level: ALL

jaeger:

enabled: false

service-name: "weckdengeparden"

agent-host-port: "AGENT_HOST_PORT"

reporter-log-spans: false

sampler-type: "const"

sampler-parameter: 1

reporter-flush-interval: 1.500S

reporter-max-queue-size: 200

mailer:

from: MAILER_EMAIL

host: MAILER_HOST

port: PORT

ssl: true

username: USER_NAME

password: PASSWORD

# If set to "true" no actual emails will be sent only printed to stdout and collected within a MockMailbox

mock: false

personio:

company_id: "COMPANY_ID"

access_token: "ACCESS_TOKEN"

personio/mp-rest/url: "https://api.personio.de"

personio/mp-rest/trustStorePassword: "PWD_OF_TRUSTSTORE_FILE"

personio/mp-rest/trustStoreType: "TRUSTSTORE_TYPE"

personio/mp-rest/trustStore: "FQN_OF_TRUSTSTORE_FILE"

personio/mp-rest/scope: "javax.enterprise.context.RequestScoped"

ApplicationMailer:

Default: "ADD_DEFAULT_ADDRESS"|

Tip

|

See quarkus-opentracing |

In this section you see how to setup the jaeger services and the secrets for the "weckdengeparden" services, the deployment is automated with a GitHub hook after a push into the master branch.

-

Ensure that the CICD pipeline finished

-

Ensure that you have an valid

config/application.ymlfile -

Ensure you have a

config/truststore.jksfile which contains personio related trusted certificates

Execute all commands in the root directory of this project. Ensure that your are logged into the proper Openshift project. .Jaeger Services

# Create jaeger services

oc process -f templates/jaeger.yaml -o yaml | oc apply -f -

# Delete jaeger services

oc process -f templates/jaeger.yaml -o yaml | oc delete -f -# Create secret for weckdengeparden, if the secret already exists add "-o yaml --dry-run | oc apply -f -" at the end

oc create secret generic weckdengeparden \

--from-file=application.yml=config/application-ocp.yml \

--from-file=truststore.jks=config/truststore.jks