-

Notifications

You must be signed in to change notification settings - Fork 0

Kamery, czujki ruchu i centralny monitoring

Niezauważone wejście do czyjegoś biura to dziś temat dużo trudniejszy niż np. 30 lat temu, z powodu rozwoju systemów monitoringu wizyjnego. Ulice i budynki są dziś obłożone tysiącami kamer przemysłowych, utrwalających każdy nasz ruch. Kilka lat temu pojawiło się jednak nowe, gorsze zagrożenie.

Zagrożeniem tym są tanie systemy do monitoringu lokalnego, a więc w ramach własnego mieszkania, czy np. pokoju w biurze. Które, jako instalowane bezpośrednio przez zainteresowanych i względnie ufających sobie pracowników, tak naprawdę nie muszą spełniać jakichkolwiek norm odnośnie prywatności nagrywanych osób, sposobu ukrycia kamer itp. W efekcie zwykły pokój biurowy może być pułapką, w której wszystkie Twoje zachowania zostaną nagrane.

Dla pewności: czy masz tytuł prawny do przeszukiwania czyjegoś lokalu? Zerknij na tą stronę, zanim przejdziesz dalej.

Xiaomi to dość popularny w Polsce producent smartfonów. Poza nimi produkuje jednak całą gamę różnego sprzętu zawierającego kamery – od monitoringu po sportowe klony GoPro.

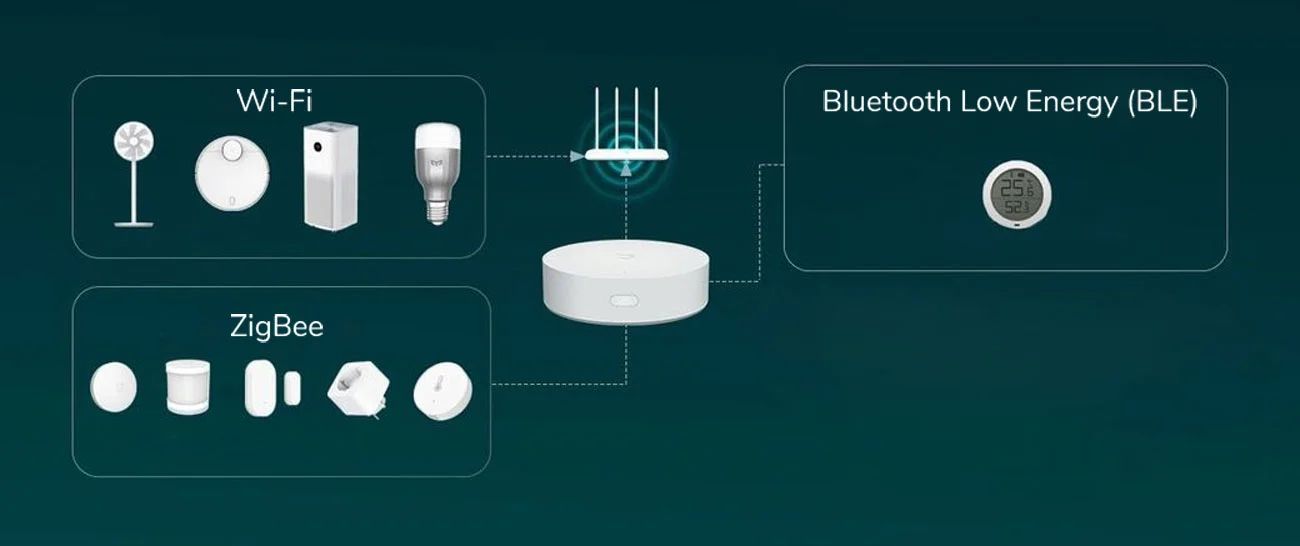

Sprzęt do monitoringu komunikuje się ze sobą na 3 sposoby: Wi-fi (bezpośrednio z siecią, do której wpięty jest również smartfon zarządzający), ZigBee i Bluetooth Low Energy. Wybór sposobu komunikacji wynika przede wszystkim ze specyfiki zużycia prądu przez urządzenie danego typu:

- kamera i tak pobiera na tyle dużo prądu, że musi być zasilana przez złącze USB z zewnętrznego zasilacza, nie ma więc problemu, aby pobierała go jeszcze więcej i była w stanie komunikować się bezpośrednio ze smartfonem

- pozostałe czujniki zużywają tak mało prądu, że mogą po kilka miesięcy działać na baterii – żeby to jednak było możliwe, również sposób komunikacji musi być efektywny prądowo (Zigbee/BLE)

Dlaczego to takie istotne? Otóż biuro może być naszpikowane nie tylko samymi kamerami, ale również pasywnymi czujnikami ruchu czy czujnikami otwarcia drzwi, pracującymi w jednym systemie. Pozwala to ukryć te czujniki dużo lepiej – nie muszą one bowiem "patrzeć" na wchodzącą do biura osobę, dlatego też mogą być dużo cięższe do wykrycia.

Przechodząc do konkretów:

- kamery pracują na zasilaniu zewnętrznym, bez podtrzymania bateryjnego nawet na chwilę – kluczowe jest znalezienie i odcięcie zasilania

- kartę pamięci (MicroSD) można najczęściej bardzo łatwo wyjąć, bez rozbierania całego urządzenia, a następnie podmienić na inną, ew. w międzyczasie przejrzeć jej zawartość, wyczyścić itp.

- pozostałe czujniki wymagają do komunikacji specjalnego huba (centralki, widocznej na diagramie wyżej) – łączność z nią jest bezprzewodowa, ale na bardzo małe odległości, a sama centralka również wymaga zasilania – jest to więc drugi punkt do odcięcia

Niestety nie. W sklepach z artykułami do budowy tzw. inteligentnych domów pojawiają się też kamery mające wbudowane akumulatory, np. Imilab EC2 czy Imou CELL PRO. Są one wprawdzie droższe, bardziej masywne (a więc łatwiej widoczne) i dużo mniej funkcjonalne od ekosystemu Xiaomi (brak możliwości ruchu kopułką, mniej inteligentne rozpoznawanie ruchu, brak współpracy między wieloma urządzeniami, brak możliwości zdalnego programowania zachowań itd.), ale jednocześnie nie da się ich tak po prostu odciąć od źródła zasilania.

Na Allegro pod hasłami "ukryta kamera" lub "kamera szpiegowska" możesz łatwo znaleźć różne modele miniaturowych kamer, w których soczewka jest połączona z elektroniką przewodem, dzięki czemu da się ją łatwo schować, np. w otworze wywierconym wewnątrz drzwi szafy. W niektórych zaś modelach całość zakamuflowana jest w jakimś urządzeniu, najczęściej ładowarce USB.

Testowaliśmy kilka kamer tego typu i są to urządzenia bardzo niskiej jakości:

- fizycznie mało trwałe i łatwe do przypadkowego uszkodzenia

- jakość soczewki jest bardzo niska, obraz jest ciemny i niewyraźny

- brak podświetlania do rejestracji obrazu w nocy

- brak możliwości obrotu soczewki (dlatego często stosuje się w tych kamerach tryb "rybie oko")

- bardzo kiepska jakość i stabilność oprogramowania

- niektóre modele mają problemy ze stabilnością pracy Wi-fi (po utracie połączenia niektóre urządzenia wymagają ręcznego restartu, a do tego momentu zapisują jedynie obraz na lokalnej karcie pamięci)

Z drugiej strony, pomimo tych wszystkich ograniczeń, to właśnie tej klasy kamerki potrafią być najbardziej niebezpieczne, o ile tylko są prawidłowo zamontowane i skonfigurowane – nie mając specjalistycznego sprzętu, nie masz bowiem żadnych szans ich wykrycia.

Generalnie w Polsce regulacje prawne dotyczące monitoringu wizyjnego są dużo luźniejsze, niż w wielu innych krajach. Jest to jednak miecz obosieczny: duża ilość kamer i łatwa dostępność nagrań z nich bywa przydatna w łapaniu przestępców pospolitych, np. sprawców różnego rodzaju rozbojów, kradzieży paliwa itp., z drugiej utrudnia zachowanie anonimowości – również samym służbom, np. w sytuacji różnego rodzaju działań nieoficjalnych i/lub incognito.

Monitoring całych budynków bardzo rzadko jest organizowany w postaci pojedynczych kamer i łączności bezprzewodowej – to co na skalę pojedynczego pomieszczenia jest atutem, przy większej skali staje się źródłem problemów:

- brak możliwości centralnego zarządzania systemem z jednego miejsca

- brak możliwości podglądu wielu obrazów na żywo (np. w pomieszczeniu ochrony)

- wyższy koszt pojedynczych-samodzielnych kamer

- awaryjność poszczególnych kart pamięci

- problemy ze zbieraniem i udostępnianiem danych do celów dowodowych

Dlatego właśnie przy większej skali stosuje się monitoring oparty o pasywne kamery, oraz zapis obrazu na centralnych rejestratorach wizyjnych (czyli specjalizowanych komputerach, wyposażonych najczęściej w 1-2 dyski twarde, montowanych w specjalnych szafach – a więc trudnych do zneutralizowania).

Najczęściej stosuje się któryś z 6 wariantów łączności:

- połączenie analogowe ze złączem Cinch (czasem podwójnym lub potrójnym – jeśli kamera obsługuje dźwięk) – taki kabel jest najcieńszy i najbardziej elastyczny, natomiast może działać na stosunkowo niewielką odległość (do 30 metrów, w idealnych warunkach teoretycznie do ok. 60 metrów)

- połączenie analogowe w standardzie S-Video (spotykane głównie w starych kamerach z wyższej półki, np. w bankach)

- połączenie analogowe ze złączem BNC (grubszy kabel koncentryczny, podobny do kabla antenowego w telewizorze) – dla kamer przesyłających obraz na większe odległości – wadą jest duża wrażliwość kabla na zginanie, więc instalacje tego typu można rozpoznać po braku korytek zakręcających o 90 stopni

- połączenie IP kamer bezpośrednio z rejestratorem (złącze RJ45) – działa niezależnie od całej sieci LAN, natomiast umożliwia łączność na maksymalnie 100 metrów

- połączenie IP kamer do sieci LAN (złącze RJ45) – umożliwia łączność na nieograniczoną odległość, natomiast zależy od działania sieci LAN (urządzeń typu switche, serwery DHCP itp.)

- połączenie Wi-fi kamer do sieci LAN – podobnie jak poprzednio, umożliwia łączność na nieograniczoną odległość, przy czym bezpośrednio łączy się najczęściej do bardzo blisko zlokalizowanego access pointa i również zależy od działania sieci LAN

Zasilanie do kamer doprowadza się na 2 sposoby:

- kablem 12V z okrągłym złączem (widocznym na obu poniższych przykładach)

- w przypadku kamer IP, również kablem LAN ze złączem RJ45 – jest to standard PoE (Power over Ethernet) – przy czym spotykane są hybrydy typu zasilanie PoE z jednoczesną łącznością Wi-fi

Kamera analogowa ze złączem BNC (do kabla koncentrycznego):

Kamera IP ze złączem RJ45 do kabla LAN:

Jeśli to możliwe, warto przeprowadzić dyskretne testy w pobliżu miejsca planowanego ataku:

- ilość i siła różnych sygnałów Wi-fi

- rozłożenie na częstotliwości i kanały

- stabilność mocy sygnału

- wykrywane zakłócenia (zależnie od sprzętu, jaki mamy do dyspozycji)

Jeśli nie dysponujemy profesjonalnym sprzętem testowym, bardzo dobrze w roli testerów sprawdzają się tanie routery MikroTik Routerboard, np. ten model – natomiast router ten musi być sterowany z komputera i zasilany z zasilacza 12-30V, co może utrudniać niezauważone testy (patrz niżej).

Jakość instalacji – zarówno w postaci ogólnej niewydolności, jak i problemów z gniazdami końcowymi – może utrudniać pracownikom instalowanie ukrytych kamer i innych wynalazków na własną rękę. Zwłaszcza dotyczy to budynków zabytkowych, w których często zabronione jest wiercenie lub kucie ścian, bądź inne samodzielne przeróbki, oraz takich z łatwopalną aranżacją biura (np. stare budynki przemysłowe przekształcane w biura).

Jak to sprawdzić? Rejestry zabytków (prowadzone osobno w poszczególnych województwach, np. rejestr dla Poznania i województwa wielkopolskiego) są jawne. W przypadku budynków bliźniaczych lub seryjnych, można udać się pod jakimś pozorem do któregoś z pozostałych budynków i przyjrzeć się, w jaki sposób jest tam wykonana instalacja elektryczna – przy czym oczywiście zawsze pozostaje ryzyko, że w atakowanym biurze została np. całkowicie zerwana stara instalacja i położona nowa.

Kancelaria tajna to w praktyce rodzaj "firmy w firmie", w której odbywa się operowanie na dokumentach tajnych w rozumieniu Ustawy o ochronie informacji niejawnych.

Problem z kancelariami tajnymi polega na tym, że są one bardzo dobrze zabezpieczone i kontrolowane przez ABW, a środki ochrony wykraczają poza samą kancelarię. Oznacza to w praktyce tyle, że atakowanie biura, w którym mieści się kancelaria tajna – nawet należąca do zupełnie innego podmiotu – jest obarczone dużo większym ryzykiem przypadkowego zdemaskowania (np. poprzez zwrócenie uwagi na wszelkie nietypowe zachowania podczas rekonesansu, czy zdalne wykrycie obecności sprzętu do skanowania sieci radiowych).

Niektóre służby mają dostęp do monitoringu miejskiego, jak również dobre powody do proszenia zarządców okolicznych budynków o udostępnienie konkretnych zapisów (dla porównania, tak to wygląda w USA).

Jeśli masz taką możliwość, warto się zapoznać zarówno z monitoringiem miejskim, jak i okolicznymi monitoringami prywatnymi – tak aby orientować się, jaka z grubsza jest ich jakość obrazu, pole widzenia i retencja (w przypadku prywatnych rejestratorów może być bardzo różnie).

Podczas realizacji ataku, jak i prowadzenia wcześniejszego rekonesansu, warto wyjść z założenia, że wszystkie osoby biorące udział w działaniach zostaną na pewno nagrane. W praktyce nie da się tego uniknąć i co do zasady, nie ma sensu próbować – a jeśli chcemy próbować, to co najwyżej lokalnie, w konkretnych pomieszczeniach, w których ma sens poświęcenie dodatkowego czasu na szczegółowy rekonesans i zaplanowanie szczegółów.

Dlatego też związane z tym ryzyka należy mitygować na inne sposoby:

- nie polegaj na samej tylko sile legitymacji służbowej – wszystko, za co się zabierasz, lub o co pytasz osoby postronne, powinno mieć sensownie brzmiące uzasadnienie, które będziesz w stanie przedstawić (a więc musi ono być przemyślane i dobrze zapamiętane)

- nie wychodź z roli i zawsze zachowuj się, jakbyś był nagrywany, nawet jeśli zostałeś sam w jakimś pomieszczeniu

- np. jeśli wchodzisz do pokoju biurowego jako serwisant komputerów, zachowuj się jak serwisant, a nie jak drobny złodziejaszek rozglądający się za okazją

- jeśli prowadzisz rozmowy z innymi zaangażowanymi osobami (np. przez telefon lub walkie-talkie), nie nadużywaj szyfrów i dziwnych słów kluczowych – rozmowa brzmiąca jak żywcem wyciągnięta z taniego filmu akcji będzie z automatu podejrzana – śmiało używaj imion, które przecież i tak są znane, a słowami kluczowymi przekazuj tylko niezbędne minimum

- wszystko, czego zdołałeś się dowiedzieć o monitoringu atakowanego biura, traktuj w kategorii bonusa, który może usprawnić Ci pracę, ale nie musi – absolutnie nie traktuj tych ustaleń jako takich, od których ma zależeć Twoje elementarne bezpieczeństwo

© 2020-2022 Tomasz Klim Payload.pl, Wszelkie prawa zastrzeżone.